数据安全治理

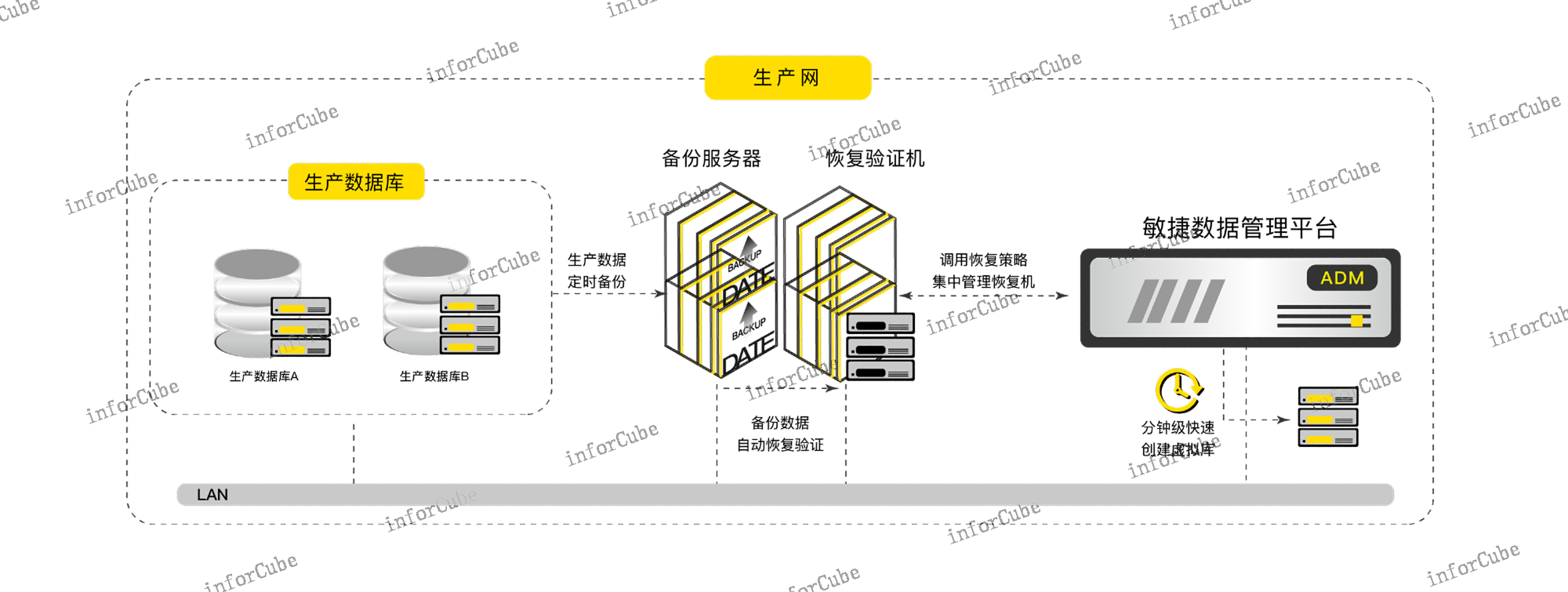

验证数据备份的有效性是确保数据安全的关键环节。有效的方式之一是运用专业的数据备份验证工具,这些工具通过计算备份文件和原始数据的校验结果,并进行对比,来确保备份数据的完整无误。上讯敏捷数据管理平台ADM,是一个专为确保备份数据可恢复性和完整性而设计的自动化解决方案。它通过与第三方备份系统(如NetBackup、Commvault、NetWorker等)的无缝对接,实现了对存储资源、恢复服务器资源和恢复任务的集中管理。这一功能的重点在于自动调度存储空间、恢复服务器和恢复任务,从而实现了备份数据有效性验证的全自动化。敏捷数据管理平台 ADM是采用数据库虚拟化等核*技术面向数据全生命周期的数据安全管理产品。数据安全治理

上讯敏捷数据管理平台(ADM)通过核*专*技术——数据库虚拟化技术为金融用户提供创新的备份方式、快速的数据恢复能力、高效的数据压缩存储技术以及数据分钟级交付流程。在数据采集环节,通过原格式备份获取具有应用一致性的黄金副本,采用*次全量备份、持续增量备份与全量快照合成、实时日志同步的方式,保证备份数据的一致性和完整性。解决了金融行业为充分发挥数据要素价值而面临的数据安全治理问题,聚焦备份数据再利用的安全与效率,通过闭环式数据流转流程,提供了集数据备份、数据存储、数据复制传输、数据分发交付、数据版本管理为一体的全*金融数据管理解决方案,为金融用户推进数字化转型提供兼顾数据安全与发展的实践应用和技术指导。第三方平台调用接口ADM用于解决金融、运营商、能源、医疗、政*等行业的数据备份与恢复、数据脱*、测试交付的实际问题。

敏感数据处理的基本原则是确保数据的安全性、隐私性和合规性。在处理敏感数据时,应遵循最小化收集原则,只收集实现特定目的所必需的数据;采取加密措施,保护数据的机密性;定期进行安全审计,确保数据处理活动的合法性和规范性。上讯敏捷数据管理平台ADM,可提供全面的敏感数据管理,自动识别并高仿真地处理各类敏感信息以及数据交付流程,支持全库及子集扫描,涵盖个人身份、组织机构等多种数据类型。同时,ADM内置双重敏感数据处理模式,可将恢复后的生产数据在恢复库内自动扫描发现敏感数据,直接采用本地覆盖的方式进行处理,敏感数据处理与交付完全自动化,从而实现智能化的高仿真敏感数据处理,以及测试数据的快速交付,优化数据管理并减少泄露风险。

上讯敏捷数据管理平台(ADM)产品研发从2014年开始,不断探索数据副本管理的模式,并与Gartner合作,从Gartner获取较多关于CDM技术的信息,结合国内市场需求对ADM产品打磨,*终敏捷数据管理平台ADM产品于2016年11月正式通过媒体发布。ADM产品是基于“CDM”技术的平台型数据管理产品,其设计理念为:以“数据”为中心;以“使用”为导向;以“安全”为前提;以“敏捷”为目的。有效性验证的业务增值,是经过传统的数据备份系统多年的数据量累积,数据恢复速度面临严重瓶颈,备份数据的验证变得费时费力,大量备份数据沦为“暗数据”,既没有规范管理形成有效资源,也没有脱*处理存在安全隐患等现象的破冰发展,敏捷数据管理平台ADM产品通过快速对备份数据进行恢复,实现了备份数据恢复有效性验证的增值功能。ADM是纯国产化的CDM产品。

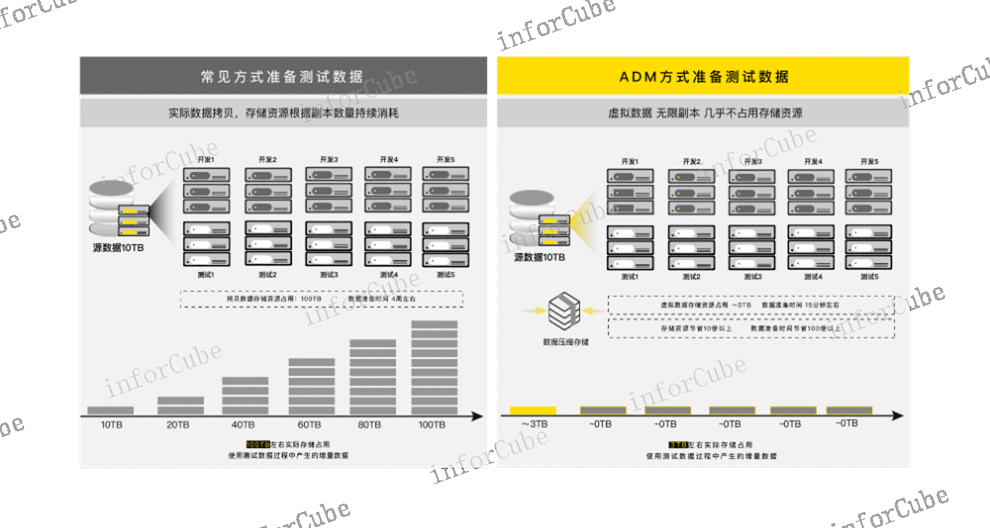

上讯敏捷数据管理平台主要通过数据副本管理的核心专利技术——数据库虚拟化技术,对源数据进行CDM原格式获取生成黄金副本、存储黄金副本作为基准数据、虚拟化为多个副本挂载恢复,达到快速交付副本数据、灵活管理副本数据版本、集中管理副本数据存储与流转的目标,是主要面向企业数据运维、软件开发测试部门解决自动化闭环取数供数、测试数据快速交付等典型应用场景的问题。主要的应用场景在于金融行业开发测试环境测试数据的敏捷供应,在取数供数方面可以有效弥补Devops业务敏捷化之后的数据短板,帮助测试数据快速、高效地更新,以适应不断更新的测试版本。ADM数据备份管理进行了数据的压缩存储和加密传输。数据安全治理

ADM支持多线程文件备份,支持海量小文件场景下的聚合策略进行文件备份。数据安全治理

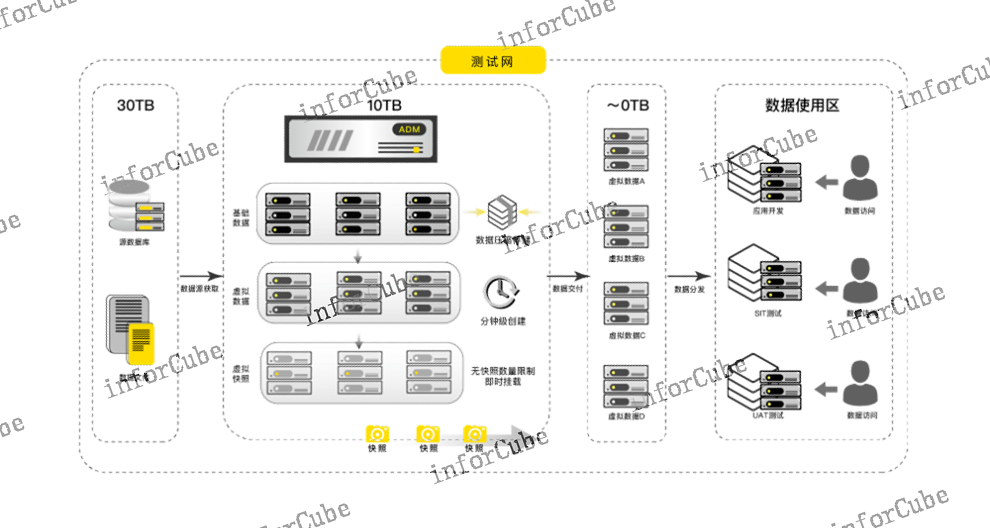

通过上讯敏捷数据管理平台(ADM)部署,可以有效解决生产网中数据使用的效率问题,同时,数据不出存储池,也杜绝了多副本管理的安全隐患。在生产网及测试网均部署敏捷数据管理平台,通过生产网中的上讯敏捷数据管理平台(ADM)可以快速创建虚拟数据副本,并对该虚拟副本进行数据脱*,之后将脱*后的副本数据发送到测试网中的敏捷数据管理平台,在测试网中即可实现副本数据的分钟级交付、数据版本的管理及回收等。主要应用的行业领域包括金融、运营商、交通运输等具有大型开发测试场景的企业,主要为开发测试环境快速提供测试数据和迭代测试数据版本。数据安全治理