安全审计堡垒机功能

在使用堡垒机进行管控时,首先需要在堡垒机上配置SSH服务,并生成公钥和私钥。然后,在K8s集群中的每个节点上配置SSH服务,并将堡垒机的公钥添加到每个节点的authorized_keys文件中。这样,堡垒机就可以通过SSH连接到K8s集群中的任何节点。一旦建立了SSH连接,堡垒机就可以通过命令行或图形界面的方式对K8s集群中的Pods和各类系统的Web管理后台进行管理和控制。通过命令行,可以使用kubectl命令来管理Pods,例如创建、删除、调度和监控Pods的状态。通过图形界面,可以使用管理工具来可视化地管理和监控K8s集群中的各类系统。堡垒机的事前授权、事中监察和事后审计功能相结合,为企业构建了一个多层次的安全防护体系。安全审计堡垒机功能

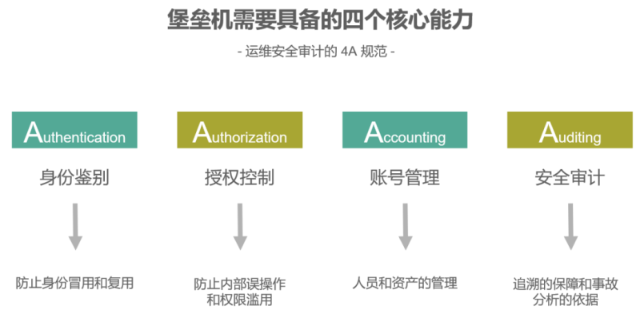

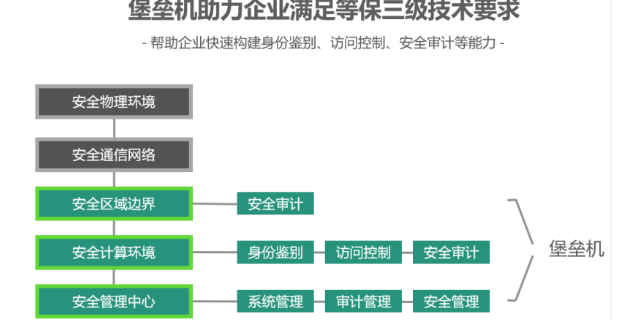

堡垒机采用分布式架构,具有良好的可扩展性和高可用性,通过分布式部署,堡垒机可以实现跨地域、跨网络的统一运维管理,满足企业不同业务场景的需求。同时,分布式架构还能有效分担系统负载,提高系统的响应速度和稳定性。随着云计算技术的广泛应用,企业往往需要在多个云平台上进行业务部署和管理。堡垒机具备多云支持能力,可以实现对不同云平台资源的统一管理和安全访问。这为企业提供了更加灵活、便捷的运维管理方案,降低了跨云管理的复杂度和成本。堡垒机严格遵循身份验证、授权控制、账号管理、安全审计的4A规范,确保运维过程的安全可控。安全审计堡垒机功能PostgreSQL数据库能在堡垒机的支持下实现远程访问和管理,提高工作效率。

堡垒机是一种安全设备,用于保护内部网络免受外部攻击,它作为一个中转站,连接外部网络和内部网络,通过严格的访问控制策略,限制对内部资源的访问。在现代的云计算环境中,堡垒机也被广泛应用于管理和控制Kubernetes(K8s)集群中的Pods和各类系统的Web管理后台。通过SSH(SecureShell)的方式管控K8s集群中的Pods和各类系统的Web管理后台,可以提供更加安全和可控的访问方式。SSH是一种加密的网络协议,可以在不安全的网络中建立安全的连接。它使用公钥加密和私钥的方式,确保通信过程中的数据安全性。

事前授权是堡垒机实现等保合规要求的重要一环,堡垒机通过建立严格的权限管理制度,对运维人员的身份进行认证和授权,确保只有经过授权的人员才能访问和操作目标系统。首先,堡垒机采用多因素身份认证技术,如用户名密码、指纹识别、动态口令等,确保运维人员的身份真实可靠。同时,堡垒机还支持与第三方认证系统(如LDAP、RADIUS等)集成,实现单点登录和统一认证,提高了认证的便捷性和安全性。其次,堡垒机通过角色基于访问控制策略,为不同运维人员分配不同的权限和角色。管理员可以根据运维人员的职责和需求,为其配置相应的操作权限和资源访问权限,确保运维人员只能执行其职责范围内的操作。堡垒机不仅支持MySQL数据库的管理,还能对Oracle数据库进行高效安全的访问。

对于MySQL、Oracle、SQLServer、PostgreSQL等数据库,堡垒机可以通过SSH方式实现远程管控。这些数据库管理系统通常都支持SSH协议,因此可以通过在堡垒机上配置相应的SSH客户端软件来建立连接。以MySQL为例,首先需要在MySQL服务器上安装SSH服务软件,并配置好相关参数。然后,在堡垒机上安装MySQL客户端软件,并通过SSH连接到MySQL服务器。通过SSH连接,堡垒机可以执行SQL查询、数据导入导出等操作,实现对MySQL数据库的管控。对于Oracle、SQLServer、PostgreSQL等数据库,其管控流程与MySQL类似。需要注意的是,不同数据库管理系统在配置SSH连接时可能存在一些差异,需要根据具体情况进行调整。堡垒机内置了强大的日志分析功能,可以帮助管理员快速定位问题,提高故障处理速度。安徽高集成堡垒机

堡垒机符合身份验证、授权控制、账号管理、安全审计的4A规范,可以确保用户的身份安全和权限控制。安全审计堡垒机功能

堡垒机是一种集中化的运维管理平台,它通过对运维人员操作行为的监控和审计,实现了对信息系统的高效管理和安全防护。堡垒机采用先进的权限管理、行为分析和审计追溯技术,确保了运维操作的安全性、合规性和可追溯性。堡垒机通过预设不同角色,为每个角色分配相应的权限。运维人员只能在其角色权限范围内进行操作,有效防止了越权访问和误操作。堡垒机支持基于IP、时间、用户等多维度的访问授权。管理员可以根据实际需求,灵活设置访问策略,确保只有经过授权的用户才能在指定时间、从指定IP地址访问目标系统。安全审计堡垒机功能